Kamis, 15 Desember 2016

Cara Mengganti Port SSH di Linux Centos 7

Beberapa waktu lalu saya ingin melakukan penggantian port ssh pada linux centos 7, biasanya saya rubah saja di file sshd_config, namun setelah saya restart service ssh nya ternyata tidak bisa running ssh service nya.

Setelah saya baca-baca lagi, memang ternyata pada linux centos 7 ini lebih secure. Jadi selain kita melakukan perubahan pada file sshd_config, kita juga harus melakukan perubahan pada internal firewall pada linux centos 7 nya.

Berikut cara untuk melakukan penggantian port ssh pada linux centos 7 :

1. Rubah settingan port nya pada file sshd_config :

# vi /etc/ssh/sshd_config

2. Hapus tanda comment ‘#’ di line portnya ssh lalu ganti port 22 menjadi port yang kalian inginkan (contoh disini port 999). Jangan lupa di save file konfigurasinya.

3. DI firewall SELinux nya perlu dilakukan perubahan allow untuk port ssh yang baru :

# semanage port -a -t ssh_port_t -p tcp 999

4. Jika kita mendapatkan pesan semanage: command not found, kita perlu melakukan install paket tambahan.

# yum -y install policycoreutils-python

5. Setelah selesai install, lakukan perintah semanage lagi :

# semanage port -a -t ssh_port_t -p tcp 999

6. Setelah itu restart juga service ssh server nya :

# service sshd restart

7. Cek hasil pergantian port SSH :

# ss -tnlp | grep ssh

LISTEN 0 128 *:999 *:* users:((“sshd”,2548,2))

LISTEN 0 128 :::999 :::* users:((“sshd”,2548,3))

Semoga bermanfaat untuk pembaca semua.

Dony Ramansyah

site : http://donyramansyah.net

blog : dony-ramansyah.blogspot.com

email : dony.ramansyah[at]gmail.com

Registered linux user : ID 40017

Labels:

IT Knowledge,

Linux and OpenSource,

Personal Publish

Jumat, 28 Oktober 2016

Cara Mengaktifkan Telnet Client di Windows 10

Sebetulnya ini karena saya beberapa waktu lalu membutuhkan telnet client dari windows 10 untuk melakukan pengecekan koneksi jaringan.

Dan memang di Windows 10 itu, telnet client di disable by default.

C:\>telnet google.com 80

'telnet' is not recognized as an internal or external command, operable program or batch file.

C:\>

Berikut cara untuk mengaktifkan telnet client di OS Windows 10 :

1. Dari Command prompt dan dilakukan dari login administrator

C:\> dism /online /Enable-Feature /FeatureName:TelnetClient

2. Dari GUI, Klik kanan pada tombol start

3. Pilih “Turn Windows features on or off” dari menu disamping kiri

4. Pilihan menu pada Windows Features akan terbuka, scroll down dan pilih atau contreng “Telnet Client”.

5. Klik OK dan tunggu sampai selesai. Silahkan untuk dicoba kembali telnet nya dari OS Windows 10

Semoga bermanfaat untuk pembaca semua.

Dony Ramansyah

site : http://donyramansyah.net

blog : dony-ramansyah.blogspot.com

email : dony.ramansyah[at]gmail.com

Registered linux user : ID 40017

Selasa, 18 Oktober 2016

Cara Mengaktifkan Plugin Flash di Safari Macos Sierra

Ketika selesai melakukan upgrade ke macos sierra, saya agak kaget kenapa dari web broser safari tidak bisa lagi membuka situs yang ada flash nya, terutama seperti situs speedtest untuk melakukan pengetesan kecepatan jaringan.

Ternyata memang di macos sierra plugin flash nya di disable by default, Berikut cara untuk mengaktifkan kembali plugin flash player pada web browser safari di macos sierra :

1. Buka web browser safari di macos sierra dan akses ke alamat : speedtest.gig.id

2. Di web browser Safari, buka menu --> Preferences --> Security --> Plug-in settings button,

3. Dibawah ada Adobe Flash Player, kamu akan melihat speetest.gig.id muncul and Flash nya dalam keadaan turned off

4. Nyalakan plugin Adobe Flash Player nya dan refresh halaman web nya.

Semoga bermanfaat untuk pembaca semua.

Dony Ramansyah

site : http://donyramansyah.net

blog : dony-ramansyah.blogspot.com

email : dony.ramansyah[at]gmail.com

Registered linux user : ID 40017

Rabu, 12 Oktober 2016

Pengenalan Server Cisco UCS C240 M3

Server Cisco USC M240 M3 merupakan server tipe rackmount yang di design untuk kebutuhan performance dan expandability server.

Feature and Capabilities :

- Suitable for nearly all storage-intensive, 2-socket applications

- Unique Cisco UCS Virtual Interface Card 1225 (VIC) : 2 x 10GE PCIe that can support up to 256 PCIe virtual interfaces

- Exceptional building block and entry point for the Cisco Unified Computing System

- Continual innovations from Cisco in server technology and at all levels of the Cisco Unified Computing System

Specifications :

- Chassis Two rack unit (2RU) chassis

- Up to two Intel Xeon E5-2600 or E5-2600 v2 processors

- Up to 768 GB of RAM with 24 DIMM slots

- Offers 12 (LFF) or 24 (SFF) SAS/SATA/SSDs for workloads demanding large internal storage

- 5 PCI Express Gen 3 slots and four 1GE LAN interfaces on the motherboard

- Trusted Platform Module (TPM) for authentication and tool-less access

Berikut penjelasan fisik server dari depan dan belakang :

Untuk pertama kali server ini harus di config untuk IP management dari CMIC nya. Initial Config UCS C240 M3

Masuk ke CMIC nya :

Setelah ini kita sekalian setting juga disk nya, Kita setting RAID pada hardisk nya :

Setelah selesai, maka kita bisa masuk via web browser ke CMIC Cisco UCS C240 M3 nya :

Untuk detail nya bisa lihat disini : http://www.cisco.com/c/dam/en/us/products/collateral/servers-unified-computing/ucs-c-series-rack-servers/c240m3-sff-specsheet.pdf

Semoga bermanfaat untuk pembaca semua.

Dony Ramansyah

site : http://donyramansyah.net

blog : dony-ramansyah.blogspot.com

email : dony.ramansyah[at]gmail.com

Registered linux user : ID 40017

Rabu, 28 September 2016

Mengatasi Masalah Kamera Pada macos Sierra

Setelah melakukan update ke macos sierra, saya mencoba facetime dan hasil nya camera laptop saya tidak bisa menampilkan gambar, dan hanya hitam blank saja pada kolom video nya, dimana seharusnya muncul gambar saya.

Saya coba dengan aplikasi photo booth juga sama, hanya blank hitam saja dan tidak muncul gambar saya

Saya curiga ini problem nya muncul setelah saya melakukan upgrade ke macos sierra dan bukan karena masalah hardware camera laptop nya. Saya mencoba mencari beberapa solusi yang diberikan yaitu dengan melakukan close paksa pada koneksi driver ke camera nya dengan perintah berikut :

$ sudo killall AppleCameraAssistant;sudo killall VDCAssistant

Kemudian saya restart macbook nya, kemudian sempat berhasil, namun ketika dicoba shutdown dan di UP kan lagi, muncul lagi masalah yang sama.

Kemudian saya mencari lagi alternatif solusi nya, ketemu yaitu dengan melakukan Reset SMC nya, caranya sebagai berikut :

1. Shutdown Macbook nya

2. Koneksi kan kabel power ke macbook

3 Tekan secara bersamaan tombol berikut ini : Tombol Shift kiri + Control + Option dan tombol power

4. Lepaskan semua tombol yang di tekan.

5. Tekan lagi tombol power untuk menghidupkan macbook nya.

Kemudian saya coba lagi membuka aplikasi facetime dan photo booth, dan akhirnya camera saya bisa menampilkan gambar lagi. Kemudian saya coba restart dan shutdown lagi untuk memastikan bahwa problem nya sudah solved, dan ternyata benar sudah tidak masalah lagi pada camera internal macbook saya.

Referensi :

http://www.appleuser.it/fix-soluzione-camera-facetime-non-presente-non-collegata/

Semoga bermanfaat untuk pembaca semua.

Dony Ramansyah

site : http://donyramansyah.net

blog : dony-ramansyah.blogspot.com

email : dony.ramansyah[at]gmail.com

Registered linux user : ID 40017

Senin, 26 September 2016

Mengatasi masalah tidak bisa remote console di vmware

Hari ini ada teman saya meminta tolong katanya server nya tidak bisa di remote desktop, kemudian saya coba remote console dari vsphere juga tidak bisa. Kebetulan ini server nya bisa untuk dilakukan restart, jadi saya coba restart vm nya dari vsphere.

Setelah vm nya kembali UP, ternyata masih sama tidak bisa juga di remote console, ada error nya “Unable to open MKS: Internal Error” when opening virtual machine console

Lalu saya mencoba mencari ke forum nya vmware, dan menemukan solusi nya :

Symptoms

After adding an ESXi host to vCenter Server 6.0 with running virtual machines, you experience these issues:

Opening a virtual machines console fails the vSphere Client and vSphere Web Client

Note: Not all virtual machines experience this issue.

Opening a virtual machine console in the vSphere Client displays one of these error:

Unable to open MKS: Internal Error

Opening a virtual machine console in the vSphere Web Client displays one of these errors:

The console has been disconnected. Close this window and re-launch the console to reconnect.

Failed to initialize SSL session to remote host

In the /vmfs/volumes/virutal_machine_datastore/virtual_machine_folder/vmware.log file, you see entries similar to:

Purpose

This article provides options to resolve the Unable to open MKS: Internal Error error when opening virtual machine console.

Cause

This issue is caused by the SSL certificates are updated by the ESXi host when connecting to the new vCenter Server. These certificates are used by the console and may not be updated with the virtual machine running.

Resolution

This is a known issue affecting ESXi 6.0.

To resolve this issue, use one of these options:

1. Power off and Power on the virtual machine.

2. Migrate the virtual machine to another ESXi host using vMotion.

3. Suspend and then Resume the virtual machine.

Note: The virtual machine must be powered off for the changes to take affect. A warm reboot will not resolve the issue.

Tags

Unable to open MKS: Internal Error,Failed to initialize SSL session to remote host

Kebetulan solusi nomor satu yaitu power off vm yang tidak bisa di remote console, dan di aktifkan kembali itu sudah cukup, jadi setelah vm nya UP, kami dapat melakukan remote console lagi.

Sumber :

https://kb.vmware.com/selfservice/microsites/search.do?language=en_US&cmd=displayKC&externalId=2116542

Semoga bermanfaat untuk pembaca semua.

Dony Ramansyah

site : http://donyramansyah.net

blog : dony-ramansyah.blogspot.com

email : dony.ramansyah[at]gmail.com

Registered linux user : ID 40017

Jumat, 02 September 2016

Cara mengaktifkan FTP atau sFTP Server di Mac OSX

Suatu saat saya punya perangkat jaringan yang harus di collect dump log nya, dan ternyata hanya bisa di taruh hasil dump log nya tersebut hanya melalui koneksi FTP atau sFTP saja. Kebetulan vendor nya juga tidak berhasil membuat server FTP di laptop yang dibawanya, ya terpaksa saya harus membantu, saya ingin mengaktifkan ftp server pada laptop Mac yang saya gunakan.

Jika Anda telah cek pada panel Preferensi Sharing dalam versi yang lebih baru dari Mac OS X, Anda mungkin telah memperhatikan tidak ada lagi pilihan langsung untuk mengaktifkan server FTP untuk berbagi file dan folder. Yah, setidaknya tidak ada pilihan yang jelas, tetapi FTP dan SFTP server masih ada

Untuk trik FTP / SFTP server yang ini bisa dijalankan di semua versi baru dari OS X, baik itu OS X Yosemite 10.10.x, Mavericks 10,9, Mountain Lion 10.8, atau 10.7 Lion.

Cara dibawah ini adalah untuk mengaktifkan generic FTP server, namun bukan untuk SFTP :

1. Buka terminal, lalu ketik

$ sudo -s launchctl load -w /System/Library/LaunchDaemons/ftp.plist

2. Jika sudah, cek apakah FTP server nya sudah aktif atau belum dengan melakukan ftp ke localhost

$ ftp localhost

Trying ::1…

Connected to localhost.

220 ::1 FTP server (tnftpd 20100324+GSSAPI) ready.

Name (localhost:Dony):

Jika anda melihat output seperti diatas, berarti FTP server nya sudah aktif. Untuk login bisa menggunakan user dan password lokal pada MAC OSX nya.

Langkah berikut nya adalah bagaimana caranya untuk mengaktifkan SFTP server di MAC OSX :

1. Buka System Preferences dan menu “Sharing”

2. Klik di checkbox “Remote Login” Untuk mengaktifkan SSH dan SFTP

3. Jika sudah, untuk mengecek apakah service nya sudah aktif atau belum dengan melakukan test sftp ke localhost :

$ sftp localhost

OK, sekarang bagaimana jika kita ingin melakukan disable atau menonaktifkan kembali service ftp ayau sftp nya, caranya adalah :

1. Buka terminal, lalu ketik

$ sudo -s launchctl unload -w /System/Library/LaunchDaemons/ftp.plist

2. Untuk SFTP, caranya tinggal buka System Preferences dan menu “Sharing” dan hilangkan di checkbox “Remote Login” Untuk meng-nonaktifkan SSH dan SFTP.

Sumber : http://osxdaily.com/2011/09/29/start-an-ftp-or-sftp-server-in-mac-os-x-lion/

Semoga bermanfaat untuk pembaca semua.

Dony Ramansyah

site : http://donyramansyah.net

blog : dony-ramansyah.blogspot.com

email : dony.ramansyah[at]gmail.com

Registered linux user : ID 40017

Selasa, 23 Agustus 2016

Midyear Cisco Cybersecurity Report 2016

Hari ini saya dikirimkan laporan tengah tahun dari Cisco tentang Cybersecurity nya. Biasanya memang Cisco akan selalu mengirimkan laporan tengah tahun atau tahunannya kepada pelanggannya.

Dari sekian banyak laporan yang diberikan, saya akan sedikit sharing yang menurut saya menarik untuk di lihat bersama.

Akhir-akhir ini memang sedang marak sekali ransomeware yang melakukan kejahatan dengan mengenkripsi hardisk korban, dan meminta tebusan untuk membuka nya kembali. Di Indonesia pun beberapa case pernah saya baca juga ada yang terkena ransomeware ini.

Cara kerja ransomeware nya seperti ini :

1. Melakukan enkripsi pada file atau folder korban, bisa juga satu isi hardisk penuh

2. Melakukan marking pada korban yang sudah terinfeksi ransomeware tadi

3. Memberikan instruksi kepada korban untuk memberikan tebusan agar file/folder/disk nya agar dapat terbuka lagi

4. Memberikan ancaman akan melakukan detele pada file/folder/disk yang sudah terkena enkripsi oelh ransomeware tadi jika tebusan tidak dipenuhi

Kemudian ada juga yang menarik dari laporan tengah tahun yang diberikan oleh cisco. Yaitu daftar list banyaknya vulnerability pada vendor infrastruktur, berikut laporannya

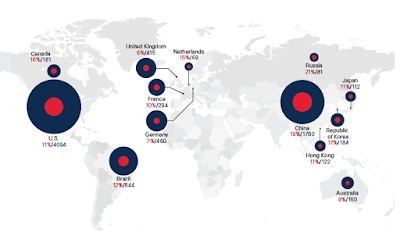

Ada juga Presence of Web Shells Indicates JBoss Compromises yang terjadi di dunia

Berikut juga laporan negara yang paling banyak spam nya :

Hore.. Indonesia tidak masuk di list nya :)

Ini sudah lama juga sebetulnya, dimana malware digunakan untuk melakukan iklan spam. Dan bagaimana Malvertising as a Service (MaaS) ini bekerja untuk menyebarkan iklan / spam nya :

Dan ini perkembangan jumlah malware yang beredar sampai tengah tahun ini :

Serangan terhadap https pun tak luput dari laporan cisco, berikut TOP penggunaan https sampai tengah tahun ini :

Pesan dari cisco adalah Time to Patch: Lag Times Between Patch and Upgrade Availability and Implementation Create Security Gaps

Hal ini memang terkadang menjadi dilema, dimana kita harus terus mengikuti update patch yang ada, dan juga harus menjaga avaibility agar perangkat yang akan dilakukan update tersebut. Intinya ya mending di update daripada terkena vulnerability yang menyebabkan kerugian lebih besar lagi.

Untuk download report nya dilahkan cek disini : http://www.cisco.com/c/m/en_us/offers/sc04/2016-midyear-cybersecurity-report/index.html?KeyCode=001323238

Semoga bermanfaat untuk pembaca semua.

Dony Ramansyah

site : http://donyramansyah.net

blog : dony-ramansyah.blogspot.com

email : dony.ramansyah[at]gmail.com

Registered linux user : ID 40017

Selasa, 16 Agustus 2016

QuadRooter : Celah Keamanan Baru Pada 900 Juta Perangkat Android

Perusahaan keamanan Check Point mengeluarkan peringatan terhadap lebih dari 900 juta perangkat android akan adanya celah keamanan baru yang dinamakan “QuadRooter”

Celah keamanan QuadRooter ini hanya berdampak pada perangkat android yang menggunakan chipset dari Qualcomm. Hal ini juga di bahas pada DEF CON 24 di Vegas.

Apa itu QuadRooter?

QuadRooter adalah celah keamanan pada perangkat android yang menggunakan chipset dari Qualcomm, dimana 65% LTE chipset saat ini dibuat oleh Qualcomm. Jika selah keamanan ini di salah gunakan, maka penyerang dapat melakukan privilage escalation untuk mendapatkan root di perangkat android tersebut.

Beberapa perangkat terbaru yang menggunakan chipset dari qualcomm dan kemungkinan besar terkena celah keamanan dari QuadRooter ini adalah :

- BlackBerry Priv

- Blackphone 1 and Blackphone 2

- Google Nexus 5X, Nexus 6 and Nexus 6P

- HTC One, HTC M9 and HTC 10

- LG G4, LG G5, and LG V10

- New Moto X by Motorola

- OnePlus One, OnePlus 2 and OnePlus 3

- Samsung Galaxy S7 and Samsung S7 Edge

- Sony Xperia Z Ultra

Bagaimana android bisa terkena celah ini?

Penyerang bisa membuat aplikasi palsu yang isi nya dapat melakukan exploitasi terhadap celah keamanan QuadRooter ini, jika penyerang sudah mendapatkan akses nya, maka dia dapat melakukan keylogging, GPS Tracking, dan merekam video maupun audio pada perangkat android tersebut.

Beberapa cara pencegahannya adalah :

- Download dan install security update pada android yang digunakan saat ini.

- Jangan melakukan root pada device android

- melakukan pengecekan permission yang diminta ketika melakukan instalasi file apk maupun dari google play

- Jangan sembarangan menggunakan free wifi

Untuk perbaikannya Qualcomm akan memberikan update patch ke vendor perangkat masing-masing dan user tinggal menunggu saja update patch dari vendor nya masing-masing.

Untuk melakukan pengecekan apakah perangkat android kita terkena celah keamanan QuadRooter ini atau tidak, kita bisa melakukan instalasi program kecil dari check point dari playstore :

https://play.google.com/store/apps/details?id=com.checkpoint.quadrooter

Kalau perangkat kita terkena celah keamanan QuadRooter ini maka akan terlihat seperti ini :

kalau bersih seperti ini :

Jika perangkat android kita hasil nya adalah terkena celah keamanan QuadRooter, maka pihak check point memberikan juga solusi nya :

- Untuk Enterprise, bisa menggunakan mobile security solution dari check point :

http://www.checkpoint.com/mobilesecurity

- Untuk Personal user, bisa dengan berlangganan zonealarm : https://www.zonealarm.com/mobile-security/android/

Sumber : http://blog.checkpoint.com/2016/08/07/quadrooter/

Semoga bermanfaat untuk pembaca semua.

Dony Ramansyah

site : http://donyramansyah.net

blog : dony-ramansyah.blogspot.com

email : dony.ramansyah[at]gmail.com

Registered linux user : ID 40017

Jumat, 12 Agustus 2016

Membandingan 2 buah file text di Mac

Terkadang kita memerlukan tools untuk membandingankan 2 file text untuk mecari perbedaanya, misal nya saja file konfigurasi perangkat, dimana yang file pertama adalah file sebelum dilakukan perubahan dan satunya lagi adalah file setelah perubahan dan kita ingin mengetahui perbedaan dari kedua file tersebut.

Di OS Mac kebetulan tools untuk melakukan itu berbayar semua di app store nya :

Untuk itu saya mencari alternatif lain, dan ketemu beberapa tools yang free alias gratisan.

1. DiffMerge

Bisa di download di : https://sourcegear.com/diffmerge/

Pemakaiannya juga cukup mudah, hanya tinggal open saja file1 dan file2 text nya.

Nanti akan langsung ketahuan perbedaanya yang tulisan berwarna merah, selain itu juga bisa untuk merge kedua file tersebut

2. Kdiff3

Bisa di download di https://sourceforge.net/projects/kdiff3/

Tidak jauh berbeda denagn DiffMerge, hanya memiliki feature yang lebih banyak

Nanti akan langsung ketahuan perbedaanya yang tulisan berwarna, selain itu juga bisa untuk merge kedua file tersebut

Semoga bermanfaat untuk pembaca semua.

Dony Ramansyah

site : http://donyramansyah.net

blog : dony-ramansyah.blogspot.com

email : dony.ramansyah[at]gmail.com

Registered linux user : ID 40017

Rabu, 27 Juli 2016

Trojan PdfPhish-E, Malware yang digunakan untuk melakukan spamming

Hari ini melihat laporan smtp, ternyata banyak spam nya dari internal, dan ternyata ada salah satu user yang PC/Laptop nya terinfeksi oleh trojan dengan nama “Troj/PdfPhish-E”

08:56:58 (GMT +07:00) Message 15465385 scanned by Anti-Virus engine. Repaired message parts: 'Troj/PdfPhish-E'

Saya sedikit penasaran dengan trojan ini, ternyata tojan ini sebenar nya varian lain dari trojan PdfPhish-A yang cara kerjanya kurang lebih sama yaitu menginfeksi PC/Laptop target yang memiliki OS Windows dan menggunakannya untuk mengirimkan spam dalam jumlah banyak dan juga mengikutsertakan copy trojan nya lewat attachment email spam. Biasanya attachment nya berupa file pdf.

Oleh trendmicro trojan ini terdeteksi kedalam kategory low risk

Sama microsoft defender juga terdeteksi sebagai Troj/PdfPhish-E

Sophos juga mendeteksi “Troj/PdfPhish-E” ini sebagai alias dari Trojan.PDF.Scam.CH :

Ukuran file trojan nya juga tidak besar, hanya 718K saja

Jadi cukup untuk berhati-hati dengan trojan ini karena bisa digunakan untuk mengirimkan spam yang banyak dan juga bisa menyebabkan IP Public kita jadi di blokir oleh RBL jika spam nya sampai keluar.

Pastikan anda menggunakan OS dan Antivirus yang Legal dan Uptodate, serta rajin melakukan scanning PC/Laptop yang anda gunakan.

Semoga bermanfaat untuk pembaca semua.

Dony Ramansyah

site : http://donyramansyah.net

blog : dony-ramansyah.blogspot.com

email : dony.ramansyah[at]gmail.com

Registered linux user : ID 40017

Langganan:

Postingan (Atom)